Pourquoi valider ses défenses cyber ?

Les démarches d’audit déclaratives standardisées couvrent les exigences réglementaires mais ne suffisent pas à démontrer les capacités réelles sur le terrain, dans des contextes d’attaques complexes.

Qu’il s’agisse de vos capacités de défenses humaines, technologiques ou de vos capacités en gestion de crise ; Erium propose des solutions pour chacun de vos besoins.

Erium a développé un savoir-faire unique sur le marché européen

Accompagner les organisations pour déployer des moyens avancés de validation en continu de leurs capacités à stopper les cyberattaques.

Ces approches se basent sur l’exécution en continu de simulation d’attaques grâce à une plateforme de Breach and Attack Simulation et de compétences CERT.

Les bonnes technologies répondent à vos interrogations clés :

Répondre aux enjeux de cybersécurité stratégique

Lors des Assises 2023, François Enaud, membre au conseil d’administration de plusieurs entreprises internationales échange avec Arnaud Le Men, directeur général d’Erium au sujet des enjeux des dirigeants qui exigent désormais des preuves d’efficacité cyber. Ils expliquent ensemble comment le Breach and Attack Simulation change la donne et permet de répondre aux différents enjeux de cybersécurité stratégique.

Amplifier les opérations de Red-Team et de Purple-Team

Les audits “humains” (Red-Team, Purple-Team, Pentest) sont essentielles pour progresser. Elles sont néanmoins couteuses et complexes. Avec l’approche automatisée, démultipliez leur efficacité.

Les équipes Erium d’auditeurs et d’experts en offensive security, formées et certifiées à l’utilisation de la plateforme BlackNoise, sont en mesure de stress-tester l’ensemble de vos systèmes défensifs sur tout type d’environnement IT, industriel ou Cloud.

Faire un bilan complet

Avec l’évaluation de vos défenses cyber, vous serez en mesure de vérifier :

- L’efficacité de vos services internes ou externes de détection (SOC) et de réponse à incident (CERT),

- Le paramétrage de vos technologies de détection (EDR, NDR, CTI, ID/PS, FW, PXY…)

- La non régression de vos systèmes de défenses dans le temps

- L’évolution et le contrôle de votre surface d’attaque

Le Breach and Attack Simulation, comment ça marche ?

Attaquer

Le Breach and Attack Simulation permet de paramétrer et d’automatiser l’exécution de scénarios d’attaques en conditions réelles, reproduisant des attaques simples ou complexes sur tout type d’environnement IT, industriel ou Cloud.

Mesurer

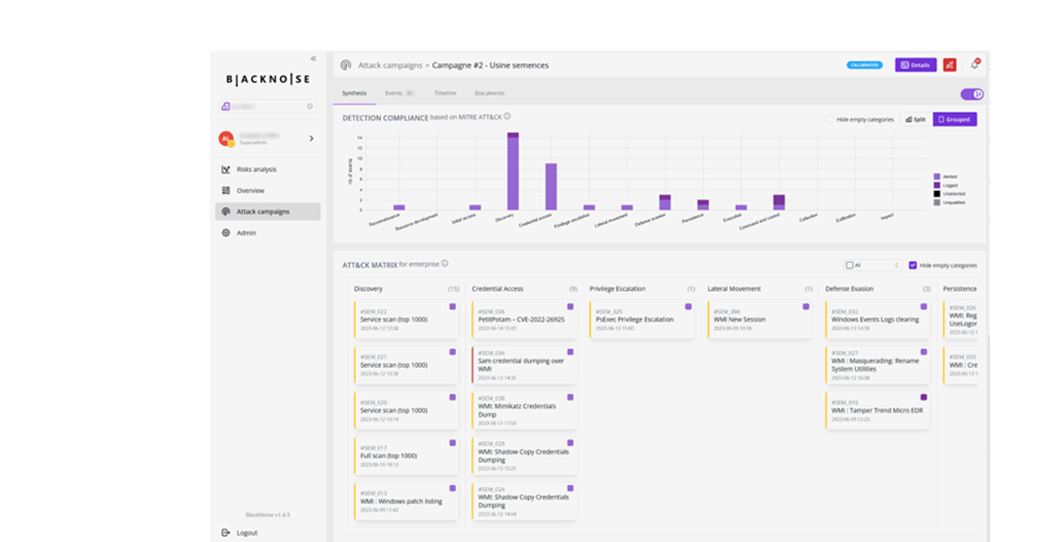

Chaque simulation d’attaque évalue l’efficacité de la détection et de la réaction de vos équipes. Ce score cyber, basé sur le référentiel MITRE ATT&CK, permet de mesurer l’efficacité des investissements, des équipes et sous-traitants, ainsi que de démontrer le respect des engagements de conformité.

Renforcer

Le Breach and Attack Simulation permet connaître immédiatement son niveau d’efficacité de défense cyber et ainsi de corriger les failles et améliorer son système après avoir été confronté aux conditions réelles des attaques.

Focus sur les fonctionnalités BlackNoise

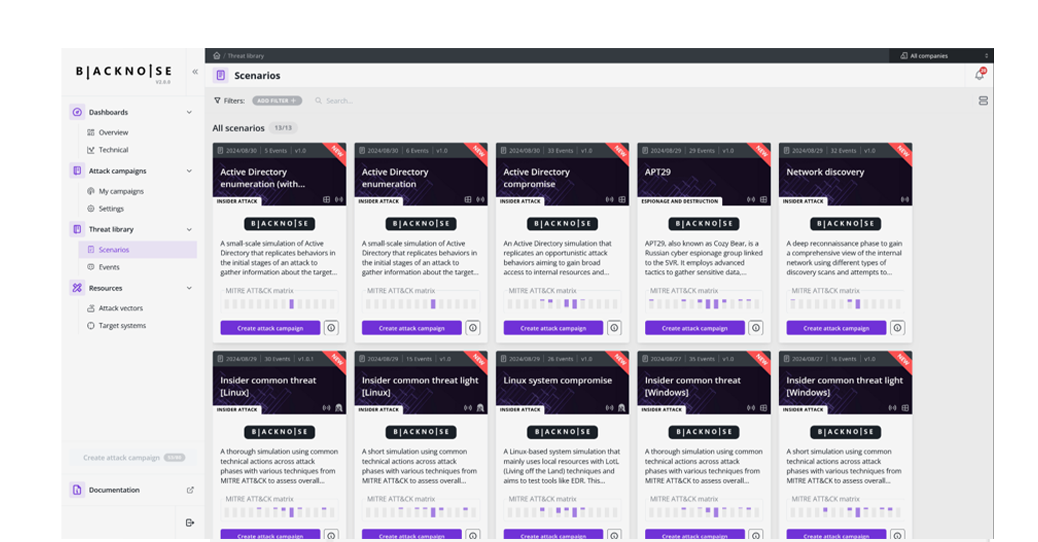

Entraînement des solutions SecOps

- Catalogue de simulations

- Résultats immédiats, 0 faux-positifs

- Amélioration des outils de détection avec règles Sigma, Yara, Suricata, etc.

- Suivi régulier de la configuration de sécurité

Focus sur les fonctionnalités BlackNoise

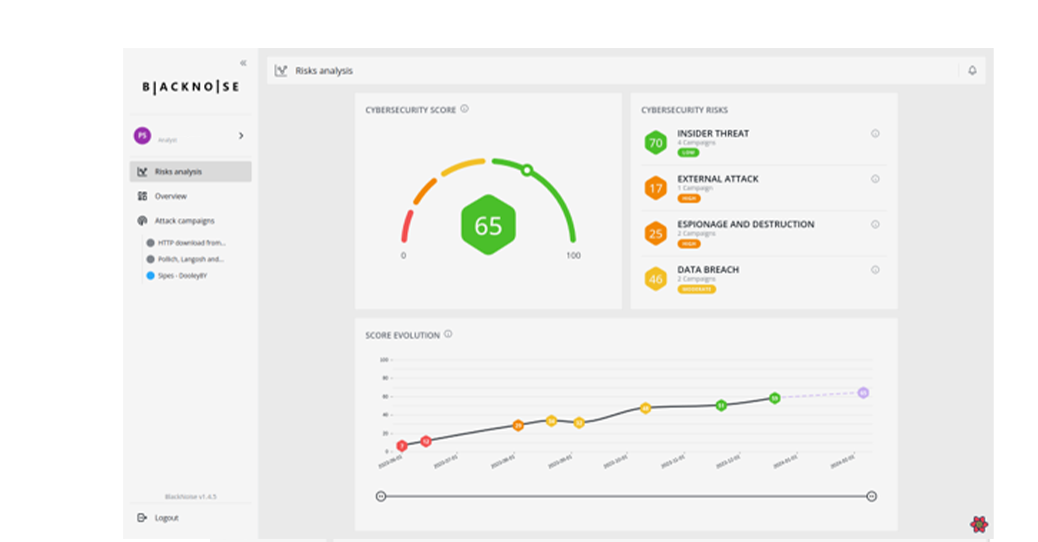

Score global d’efficacité cyber

- Niveau de défense déterminé face aux principaux risques cyber

- Choix des scénarios adaptés

- Mesure récurrente des progrès

Focus sur les fonctionnalités BlackNoise

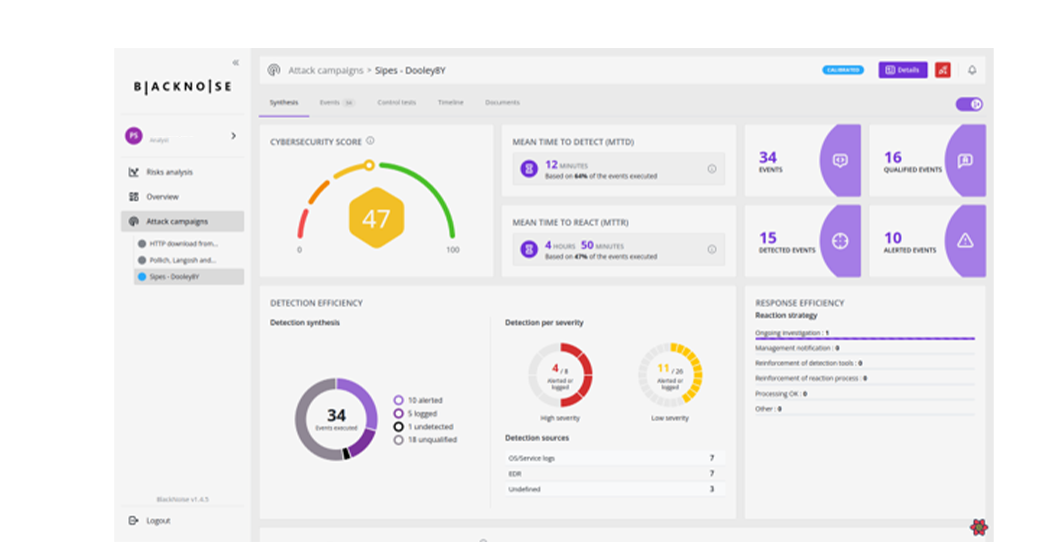

Contrôle des vulnérabilité

- Mesure de la cybersécurité opérationnelle

- KPIs de détection (MTTD) et de réaction (MTTR)

- Idenfitication des SPOFs et des cibles d’intérêt

Focus sur les fonctionnalités BlackNoise

Scénarios contruits selon des modes opératoires réels

- Evènements et scénarios issus du MITRE ATT&CK

- Exécution sur tous types d’environnement (Cloud / OT / IT)

- Customisation des simulations pour faire face aux cybermenaces émergentes

L’évaluation technique des moyens de défense est indispensable pour connaitre la résistance des environnements IT, OT et cloud.

Never trust, always check.

Confronter réellement les défenses cyber permet de prouver leur efficacité et d’améliorer leur performance en continu. Ces approches sont systématisées dans certains pays comme les États Unis. Vous souhaitez plus d’information sur cette approche ? Nos experts sont là pour vous accompagner et mettre en place les meilleurs processus et technologies.

Retrouvez toute l'actu cyber

Derniers marqueurs techniques, les articles de presse, livre blancs, veille cyber, webinaire, tendances du marché, paroles d’experts, solutions, glossaire.