La menace croissante des ransomwares

Les ransomwares sont, dans le monde numérique actuel, complexe en constante évolution, l’une des menaces les plus importantes.

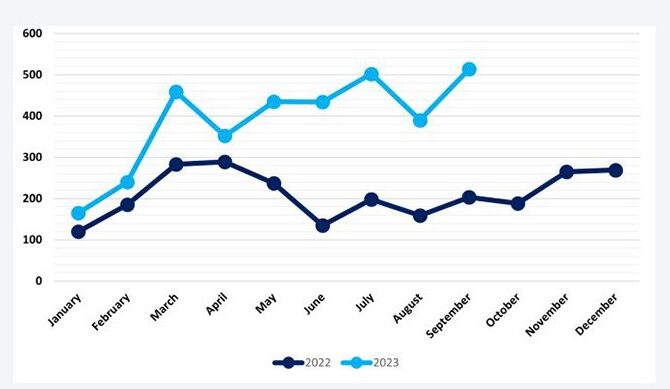

Ces logiciels malveillants sont conçus pour chiffrer vos fichiers et données sensibles, exigeant ensuite une rançon pour leur déblocage.Cette tendance est alarmante. Prenons septembre 2023 : un mois record en termes d’attaques par ransomware, comme le souligne un rapport du NCC Group.

Selon ce rapport, une attaque sur cinq est le fait d’une nouvelle opération de ransomware. Une hausse de 153 % des incidents de ransomware est observée en 2023 par rapport à l’année 2022.

Ces chiffres montrent l’importance de se protéger et cet article est fait pour vous guider dans votre protection contre les ransomwares. L’objectif est de comprendre le fonctionnement d’un ransomware ainsi les différentes mesures de protection à mettre en place.

Comprendre les ransomwares

Qu’est ce qu’un ransomware ?

Un ransomware, est un cambrioleur numérique.

Il s’introduit dans vos systèmes informatiques, chiffre vos fichiers et données essentiels, puis demande une rançon pour leur libération. Les données les plus sensibles deviennent soudainement inaccessibles : c’est un véritable cauchemar.

Les différents types de ransomwares

👉Ransomware de Chiffrement : Le plus courant. Il crypte vos fichiers, les rendant illisibles sans une clé de déchiffrement.

👉Ransomware de Verrouillage : Il ne chiffre pas vos fichiers, mais bloque l’accès à vos systèmes ou appareils.

👉Ransomware as a Service (RaaS) : Forme plus moderne et sophistiquée. Des affiliés utilisent des outils de ransomware via un modèle d’abonnement, partageant ensuite les profits des rançons.

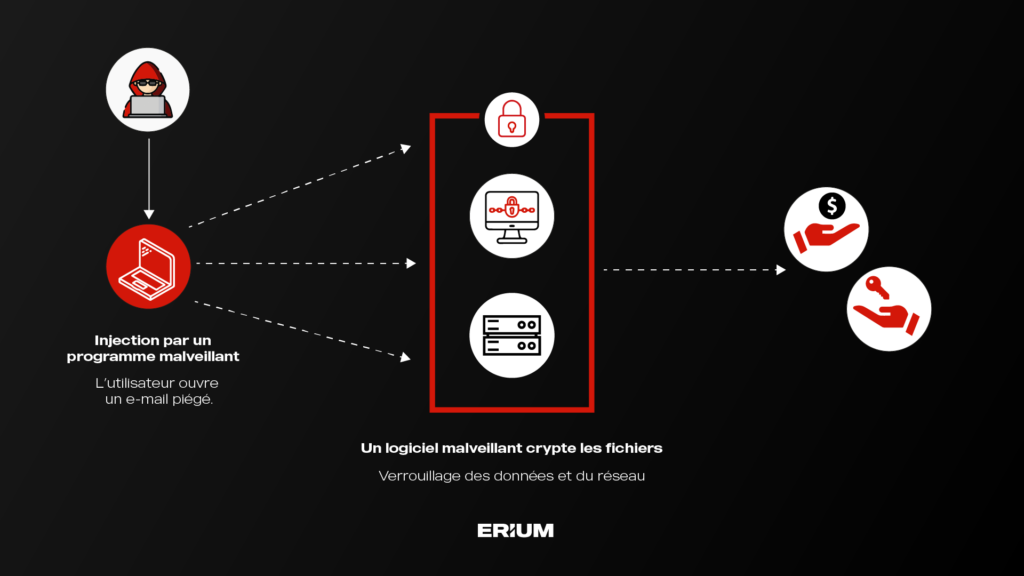

Comment fonctionne un ransomware ?

L’infection commence souvent par un clic malheureux sur un lien ou une pièce jointe douteuse. Ce geste apparemment anodin déclenche le téléchargement du ransomware sur votre système. Une fois installé, le logiciel malveillant travaille en silence, collectant des données et infectant d’autres systèmes. Finalement, il frappe, volant ou chiffrant vos fichiers les plus précieux.

Les motivations derrière les ransomwares

L’objectif ? La plupart du temps, l’objectif est avant tout d’extorquer de l’argent.

En chiffrant vos fichiers, les pirates immobilisent votre organisation. Après le déploiement réussi du ransomware, ils envoient leurs exigences de rançon, souvent avec une menace de divulguer ou de détruire vos données si vous ne payez pas. Ils exigent généralement un paiement en crypto monnaie, comme le Bitcoin ou le Monero.

Les différentes mesures de protection contre les ransomwares

Face à la détermination des cybercriminels en matière d’innovation, il est vital de prendre des mesures de protection contre les nouvelles cybermenaces. Cette protection nécessite une combinaison de mises à jour logicielles, de solutions antivirus et antimalware, de sauvegardes sécurisées, et surtout, d’une culture de la cybersécurité forte et bien informée au sein de votre organisation.

Mettre à jour ses logiciels

La première ligne de défense est simple : gardez vos logiciels à jour. Les mises à jour contiennent souvent des correctifs pour les failles de sécurité récemment découvertes, bloquant ainsi les voies d’entrée potentielles pour les ransomwares.

Installer un antivirus ou anti malwares

La différence ? Un antivirus est conçu pour détecter et bloquer les virus, tandis qu’un anti-malware est plus large dans son approche, ciblant divers types de logiciels malveillants, y compris les ransomwares. Idéalement, utilisez un mélange des deux pour une protection maximale.

Sauvegarder les données dans un espace sécurisé

Seuls 13% des entreprises européennes attaquées par un ransomware ont évité de payer la rançon, grâce à une politique de sauvegarde solide. Des sauvegardes immuables et une reprise d’activité fiable sont essentielles. Assurez-vous que vos sauvegardes ne peuvent pas être supprimées ou corrompues, ce qui peut être un filet de sécurité crucial.

Sensibiliser à la cybersécurité les équipes

La technologie seule ne suffit pas. La vraie force réside dans la vigilance de votre équipe et dans une culture de cybersécurité solide. Formez continuellement vos collaborateurs sur les nouvelles techniques d’attaque. Utilisez des méthodes innovantes de sensibilisation, comme la plateforme Cyber Investigation, qui propose des contenus variés (vidéos, quizz, challenges) et un format interactif et immersif. En se mettant dans la peau d’un hacker, les utilisateurs comprennent mieux les risques et les stratégies de prévention.

Installer des mesures de protection avancées contre les ransomwares

Déployer un Firewall pour protéger le réseau

Le firewall, ou pare-feu, est comme un garde-frontière pour votre réseau. Il surveille et contrôle le trafic entrant et sortant selon des règles de sécurité définies. Un firewall robuste peut empêcher les activités malveillantes d’atteindre vos systèmes, bloquant ainsi les tentatives de ransomware avant même qu’elles ne commencent.

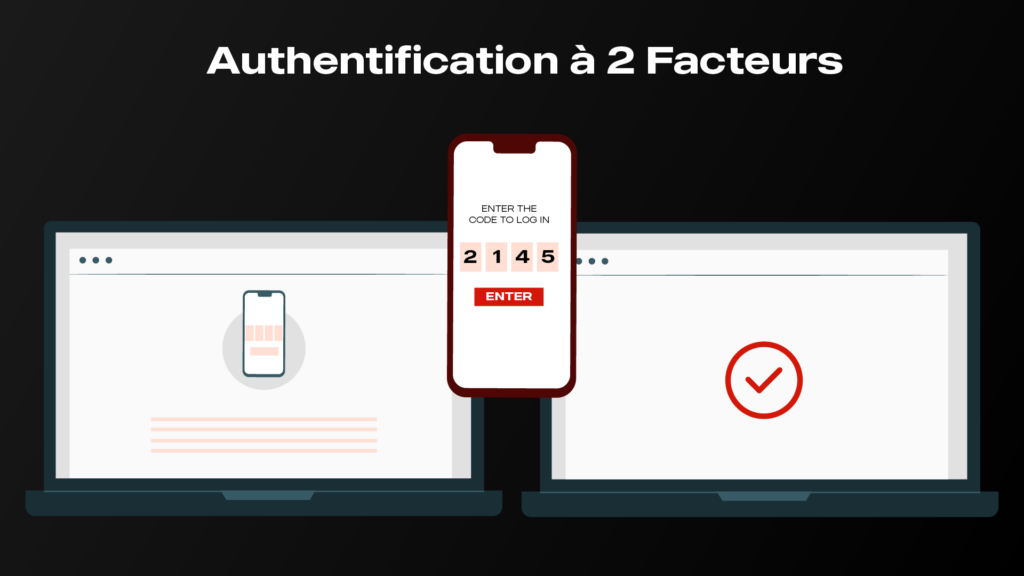

L’authentification à double facteurs (2FA)

Pensez à la 2FA comme à un verrou supplémentaire sur votre porte numérique. Même si un pirate obtient votre mot de passe, il lui sera difficile d’accéder à votre compte sans le deuxième facteur d’authentification, qui peut être un message texte, une application d’authentification, ou même une empreinte digitale. C’est une étape simple mais puissante pour sécuriser vos comptes.

Détecter la menace en temps réel

👉 Solutions de Breach and Attack Simulation (BAS) : Ces solutions simulent des attaques de cybersécurité dans un environnement contrôlé pour tester la robustesse de votre réseau. Elles permettent de détecter les vulnérabilités avant qu’un attaquant réel ne puisse les exploiter.

👉 Autres Solutions de Détection en Temps Réel : Des outils comme les systèmes de détection et de prévention des intrusions (IDS/IPS), les solutions de monitoring réseau, et les plateformes de sécurité gérées fournissent une surveillance constante de votre réseau. Ils détectent les comportements anormaux ou suspects, permettant une réaction rapide face à une menace potentielle de ransomware.Ces mesures avancées de protection offrent des couches supplémentaires de défense contre les ransomwares, renforçant la sécurité de votre réseau et de vos données.

En combinant ces stratégies avec les mesures de base, vous créez un bouclier numérique contre les menaces croissantes des ransomwares.

Sécuriser les données sensibles

Sécuriser les données sensibles n’est pas juste une question de technologie, mais aussi de stratégie et de bonnes pratiques. En chiffrant vos données, en contrôlant et gérant l’accès, et en établissant une politique de rétention des données stricte, vous pouvez renforcer considérablement la sécurité de votre organisation face aux ransomwares.

Chiffrement des données

Le chiffrement transforme vos données sensibles en un code indéchiffrable sans la clé appropriée. En chiffrant les données, même si elles sont interceptées ou volées, elles restent inutilisables pour les pirates. Pensez-y comme à un coffre-fort numérique qui protège vos informations les plus précieuses.

Contrôle d’accès aux données

Il est crucial de contrôler qui a accès à quoi dans votre organisation. Limitez l’accès aux données sensibles aux seuls employés qui en ont besoin pour leurs fonctions. Cela réduit le risque qu’un compte compromis puisse être utilisé pour accéder à des informations critiques.

Gestion des droits d’accès

La gestion des droits d’accès implique de définir et de surveiller qui peut lire, modifier ou supprimer des données. Des outils de gestion des identités et des accès (IAM) peuvent aider à maintenir ces permissions de manière efficace et sécurisée.

Politique de rétention des données

Avec l’émergence de techniques de double extorsion par les pirates, il est devenu essentiel de ne pas conserver de données non nécessaires.

👉 Si les données ne sont pas essentielles : ne les stockez pas.En cas d’attaque par ransomware, cela limite les dommages potentiels et protège lesrelations avec les clients et partenaires. Une politique de rétention des données bien définie aide à évaluer quelles données doivent être conservées et pour combien de temps.

Répondre aux ransomwares

Une réponse efficace aux ransomwares implique une planification préalable, une action rapide pour isoler les menaces, une évaluation prudente des options de négociation, et une communication ouverte avec les autorités, clients et partenaires.Il est essentiel d’avoir un plan de réponse en cas d’attaque par ransomware. Ce plan doit inclure les étapes immédiates à suivre pour limiter les dommages, ainsi que les procédures pour rétablir les systèmes et communiquer avec les parties prenantes. Un plan bien conçu peut réduire considérablement les perturbations et les coûts associés à une attaque.

Lorsqu’une attaque est détectée, isolez rapidement les systèmes affectés pour empêcher la propagation du ransomware à d’autres parties du réseau. Cela inclut la déconnexion des appareils infectés du réseau et d’Internet.

Payer ou ne pas payer la rançon est une décision complexe. D’un côté, payer peut offrir un chemin rapide vers la récupération des données. De l’autre, cela finance les activités criminelles et ne garantit pas le retour des données. De plus, cela peut marquer votre organisation comme cible facile pour de futures attaques. Chaque cas est unique et doit être évalué attentivement.

Signaler une attaque aux autorités compétentes est crucial. Elles peuvent offrir une assistance, enquêter sur l’attaque, et potentiellement aider à prévenir de futures attaques. Informer les clients et partenaires montre votre transparence et responsabilité. Cela peut également les aider à se préparer à d’éventuelles conséquences et à renforcer leur propre sécurité.

La meilleure chose à faire pour gérer une crise est d’être préparé et réactif pour minimiser l’impact d’une attaque par ransomware sur votre organisation.

Sensibiliser ses collaborateurs en continu

L’importance de promouvoir une culture cyber au sein de son organisation : la technologie est nécessaire mais ne suffit pas ; 90% des cyberattaques commencent par une erreur humaine.

Il est crucial d’actualiser en continu votre politique de cybersécurité. Cela assure que votre organisation reste au fait des dernières menaces et meilleures pratiques.

Promouvoir activement la cybersécurité grâce à la communication interne est essentiel.

Organisez des temps forts, variez les contenus et les formats, qu’ils soient physiques ou distanciels, individuels ou collectifs. Prévoyez des évènements clés pour ponctuer l’année, notamment lors du cybermois.

L’accueil des nouveaux collaborateurs doit inclure une formation à la cybersécurité. Mettez un accent particulier sur les métiers les plus exposés aux risques cyber. La sensibilisation continue est la clé pour maintenir une organisation sécurisée.

Etude de cas – CD Projekt

Le monde du jeu vidéo est devenu une cible de choix pour les cybercriminels. Un exemple marquant est celui de l’éditeur polonais CD Projekt, connu pour son jeu CyberPunk 2077. L’entreprise a subi un piratage par ransomware, avec le vol de données internes et le code source de plusieurs jeux, dont Cyberpunk 2077, Gwent et Witcher 3. Même une version inédite de Witcher 3 a été compromise.

Méthodologie des pirates

Les pirates ont exploité le serveur Perforce de CD Projekt, qui contient des outils de développement, notamment Helix pour la gestion des versions des jeux. La demande de rançon, bien que ne précisant pas le type de rançongiciel utilisé, a révélé l’accès aux codes sources précités.

Réponse de CD Projekt

Dans son communiqué, CD Projekt a clairement refusé de céder à l’extorsion ou de négocier avec les pirates. L’accent a été mis sur la remédiation du système IT et la restauration des données depuis les sauvegardes.

Ce que ça nous apprend

Cette affaire illustre clairement les risques auxquels les entreprises, notamment dans le secteur du jeu vidéo, sont exposées. Elle met en lumière des stratégies clés pour la prévention et la gestion des attaques par ransomware.

👉 Sauvegardes Régulières et Sécurisées : La capacité de CD Projekt à récupérer à partir de sauvegardes souligne l’importance vitale de maintenir des sauvegardes régulières, à jour et sécurisées. Ces sauvegardes doivent être isolées du réseau principal pour éviter qu’elles ne soient également compromises lors d’une attaque.

👉 Refus de la Négociation : En refusant de payer la rançon, CD Projekt a pris une position forte contre les cybercriminels. Cela peut dissuader de futures tentatives de rançon car cela montre que l’entreprise ne cède pas sous la pression. Cependant, cette décision peut entraîner des risques supplémentaires, comme la divulgation de données sensibles.

👉 Sécurité des Outils de Développement : L’exploitation du serveur Perforce démontre que chaque composant d’un réseau d’entreprise, y compris les outils de développement, doit être sécurisé. La mise en place de mesures de sécurité rigoureuses et de contrôles d’accès pour tous les systèmes est essentielle.

👉 Transparence dans la Communication : La communication transparente et rapide de CD Projekt avec ses clients et le public après l’attaque a été cruciale pour maintenir la confiance. Cela implique de reconnaître l’incident, d’en informer les parties prenantes et de partager les mesures prises pour y remédier.

👉 Évaluation des Risques et Planification de la Réponse aux Incidents : Cette attaque souligne l’importance d’une évaluation des risques constante et d’un plan de réponse aux incidents bien élaboré. Les entreprises doivent non seulement se préparer à prévenir les attaques, mais aussi à y réagir efficacement.

Conseils pour renforcer votre cybersécurité

En complément des mesures préventives et de la formation continue des collaborateurs, voici les actions supplémentaires à mettre en place pour renforcer la sécurité et la résilience de votre entreprise.

Prudence dans la reprise d’activité

La précipitation pour reprendre les activités normales peut être risquée. Il est crucial d’éviter la réintroduction de codes malveillants ou de données infectées dans l’environnement de production. Un processus de reprise d’activité doit être minutieux, en incluant des vérifications approfondies et des tests de sécurité pour s’assurer que l’infrastructure est totalement nettoyée et sécurisée.

Souscrire à une cyber assurance

Une cyber assurance est devenue un élément essentiel de la stratégie de gestion des risques. Toutefois, il est important de s’assurer que votre police couvre spécifiquement les ransomwares. En dépit des politiques internes visant à ne pas payer les rançons, de nombreuses entreprises se retrouvent à effectuer ces paiements, souvent par le biais de leurs assurances. Il est donc primordial de comprendre les termes de votre assurance et de reconnaître que les coûts et la disponibilité de ces assurances sont en constante évolution, devenant plus coûteux et plus difficiles à obtenir.

Ces conseils mettent en avant la nécessité d’une approche équilibrée, combinant prudence et préparation, dans la gestion de la cybersécurité. L’objectif est de minimiser les risques tout en assurant une reprise rapide et sécurisée en cas d’incident.

En conclusion

Naviguer dans le domaine complexe des ransomwares nécessite une combinaison de vigilance, de préparation et d’adaptabilité. Si vous reconnaissez que votre entreprise est potentiellement exposée à ce risque, n’hésitez pas à prendre les mesures nécessaires pour renforcer votre sécurité.

Rencontrez nos experts

Contact